Death bed merupakan salah satu challenge yang menarik, karena pada challenge ini kita tidak mencari suatu kerentanan pada suatu sistem, melainkan mencari sebuah lokasi hanya bermodalkan satu foto saja. Ini merupakan challenge keenam dari Komunitas Skill Issue.

Ketika artikel ini ditulis pada tanggal 13 September 2024, sebenarnya hanya terdapat tiga orang yang menyelesaikan challenge ini (saya salah satunya), namun karena beberapa pertimbangan dari author, akhirnya waktunya diperpanjang sampai tanggal 20.

Pada challenge ini kita hanya diberikan sebuah foto tanpa adanya konteks yang berarti.

|

| Foto yang disertakan pada challenge. |

Ketika memeriksa EXIF data pada foto ternyata juga tidak terdapat informasi yang berarti.

Akhirnya saya berasumsi untuk mendapatkan flag pada challenge ini yaitu menemukan tempat di mana tempat pengambilan foto tersebut dengan menggunakan GEOINT.

Untuk memudahkan, foto yang disertakan pada challenge tersebut ke depannya saya akan tulis sebagai Sampel Foto.

Apa itu GeoInt?

GEOINT adalah singkatan dari Geospasial Intelejen yaitu ilmu yang mempelajari dan menganalisis gambar-gambar Bumi (seperti foto satelit atau peta) untuk mendapatkan informasi penting.

Informasi ini bisa tentang apa saja, mulai dari bangunan, jalan, hingga aktivitas manusia.

Pendahuluan

Pendekatan yang saya gunakan cukup sederhana untuk menyelesaikan challenge ini, yaitu dengan menganalisis berbagai objek yang ada pada elemen foto atau sering disebut Imagery Analysis.

Imagery Analysis

Tentu dengan memeriksa berbagai objek pada elemen foto seperti pada foreground dan background sangat penting untuk mendapatkan konteks jika EXIF data tidak lagi tersedia, karena konteks sekecil apa pun akan sangat membantu dalam melakukan geoint.

Foreground

Dalam melakukan analisis pada foreground gambar, kita bisa memperhatikan apa saja objek ikonis yang ada di depan gambar seperti sebuah tulisan, muka seseorang, marka jalan, dsb.

Pada sampel foto ini terdapat beberapa objek yang bisa dijadikan petunjuk seperti koridor, dua antena parabola putih, duct exhaust, atap yang memiliki dua tanda putih serta beberapa atap tipe gable yang sama, untuk lebih jelas perhatikan beberapa tanda merah di bawah ini:

|

| Identifikasi beberapa objek pada foreground |

Background

Begitu juga pada background gambar, dengan memperhatikan objek terjauh dari suatu gambar, seperti bangunan memiliki bentuk spesifik, kita bisa mendapatkan petunjuk yang lebih baik.

Sebagai contoh dua gedung coklat tersebut karena memiliki bentuk tepian yang cukup unik dan bisa kita jadikan titik fokus.

Maksud saya titik fokus di sini adalah objek yang akan dijadikan patokan ketika menggunakan Imaging reverse tool, dengan harapan agar anda dapat lebih mudah mengerti.

|

| Identifikasi objek pada backgroud |

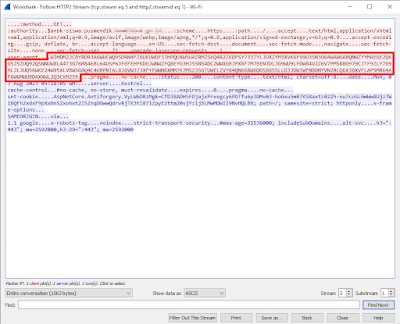

Image Reverse Search

Setelah mengidentifikasi berbagai objek yang ada.

Pada tahap ini kita dapat menemukan beberapa informasi dengan menyamakan titik fokus dengan bantuan tool imaging reverse, ada beberapa yang bisa digunakan seperti yandex atau pun google images search.

|

| Tampilan antarmuka google images |

Menyamakan bangunan

Melalui google images bisa diketahui gedung itu bernama Sunter Park View di Jalan Yos Sudarso, RT.3/RW.11, Sunter Jaya, Jakarta Utara.

|

| Hasil pencarian pada lens menunjukkan beberapa bentuk gedung yang mirip |

|

| Ternyata gedung tersebut bernama Sunter Park View |

|

| Foto gedung Sunter Park View via galeri Trip dot com |

|

| Foto gedung lainnya yang diambil dari Sunter Park View via galeri Trip dot com |

|

| Mencari nama tempat yang sama pada google earth |

|

| Foto gedung Sunter Park View via galeri Google Maps |

|

| Foto gedung Sunter Park View dari sudut yang berbeda via galeri Google Maps |

|

| Menyamakan kedua bentuk antara foto yang ada |

Untuk memastikan apakah gedung tersebut sama dengan gedung yang ada di foto, selain dengan menyamakan hasil Imaging reverse dengan foto yang diberikan seperti di atas, kita juga bisa menyamakan objek di dekat titik yang dingin difokuskan (Dalam hal ini Gedung Sunter Park View) dan coba melihat dari berbagai sudut foto yang berbeda. Di sini kita bisa memanfaatkan koleksi foto google Maps dan Trip untuk mencarinya.

Ada tiga objek yang bisa digunakan seperti dua bangunan di depan gedung Sunter Park View dan tujuh gedung tinggi di arah Jam 2.

|

| Tiga objek terdekat dari titik fokus |

|

| Dua bangunan di depan gedung Sunter Park View dari sampel foto |

|

| Mengecek dua bangunan di depan Sunter Park View melalui google earth. |

|

| Untuk memastikan lebih lanjut kita bisa mencari gedung tinggi ini. |

|

| Mencari gedung berdasarkan foto via Galeri Trip dot com |

|

| Mencari informasi lebih lanjut melalui google earth |

|

| Ternyata nama gedung tinggi ini adalah Paladin Park |

Setelah menyamakan ketiga objek yang ada, dengan ini bisa dipastikan sampel foto yang ada memang diambil di Daerah Sunter Jaya, Jakarta Utara.

|

| Tiga nama objek terdekat dari titik fokus |

Menemukan flag

Jika diperhatikan pada beberapa foto dari sudut berbeda dan mencocokkan objek pada foreground sebelumnya, kita dapat mengetahui foto tersebut diambil dari sudut depan gedung Sunter Park View lalu setelah memeriksanya area tersebut pada Google Earth, pada akhirnya kita tertuju pada suatu kedai kopi yaitu Kopi Astra (Kopi Satu Hati).

|

| Foto dari sudut pandang Gedung Sunter Park View |

|

| Jika diperbesar, pada foto ini terdapat objek yang telah kita identifikasi sebelumnya |

|

| Jika melalui tampilan satelit arah pandangnya seperti ini |

|

| Setelah menyisir area yang telah ditunjukkan di atas, kemungkinan disinilah foto sampel diambil |

|

| Mendapatkan lokasi yang tepat dengan menyamakan berbagai objek |

%20Via%20Google%20Earth.png) |

| Di dekat lokasi tersebut terdapat satu kedai kopi |

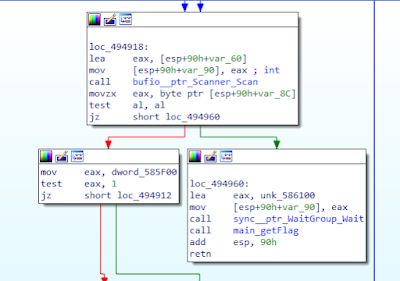

Ini juga diperkuat dengan nama challengenya sendiri yaitu "Death Bed".

|

| Hasil pencarian kalimat Death Bed pada mesin pencari |

Sampai saat ini mungkin anda berpikir, apakah Koordinat kedai kopi yang menjadi flagnya?

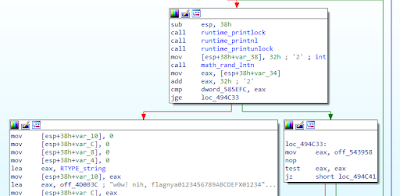

Jawabannya tentu tidak, karena ketika membuka informasi tentang kedai kopi tersebut pada google maps dan melihat review yang ada, terdapat satu pesan review yang cukup janggal.

|

| Pesan review yang janggal |

Apakah anda bisa melihat kejanggalannya?

Benar, terdapat beberapa huruf yang ditebalkan.

Setelah menyatukan beberapa huruf yang ditebalkan, sebuah kata akan muncul yaitu:

sianid4bukan

Tetapi tidak sampai di situ, terdapat kejanggalan pada kalimat di bawah ini:

Tapi overall sih rekomen banget buat kalia𝐧 yang nyari tempat ngopi santai. Bakal balik lagi kesini deh!?

Yaitu terdapat kesalahan penggunaan tanda baca di akhir karena kalimat tersebut bersifat pernyataan jadinya tanda tanya (?) tidak perlu digunakan. Dengan itu bisa disimpulkan tanda tanya ini merupakan bagian dari flag itu sendiri.

Jadi flag yang benar adalah "sianid4bukan?" dan lokasi pengambilan foto itu berada di suatu kedai kopi di daerah Sunter Jaya, Jakarta Utara.

| Notifikasi ketika telah menyelesaikan challegenya |